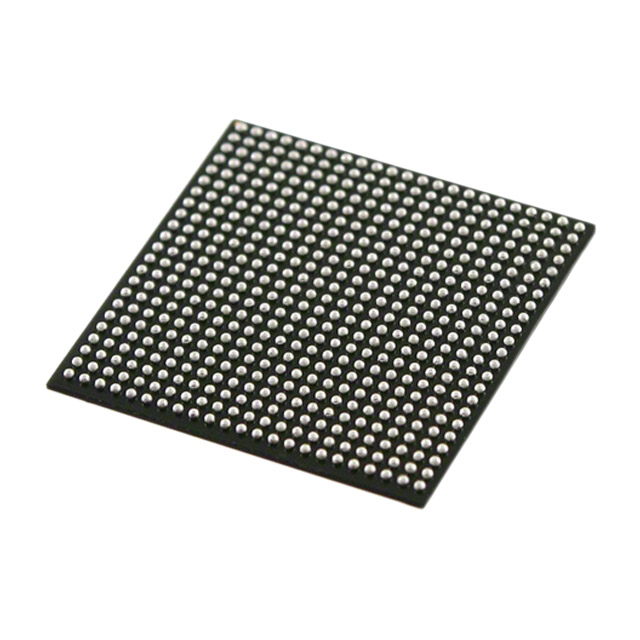

Elektroniska komponenter XCVU13P-2FLGA2577I Ic Chips integrerade kretsar IC FPGA 448 I/O 2577FCBGA

Produktattribut

| TYP | BESKRIVNING |

| Kategori | Integrerade kretsar (IC) |

| Mfr | AMD Xilinx |

| Serier | Virtex® UltraScale+™ |

| Paket | Bricka |

| Standardpaket | 1 |

| Produktstatus | Aktiva |

| Antal LAB/CLB | 216 000 |

| Antal logiska element/celler | 3780000 |

| Totalt RAM-bitar | 514867200 |

| Antal I/O | 448 |

| Spänning – Matning | 0,825V ~ 0,876V |

| Monteringstyp | Ytmontering |

| Driftstemperatur | -40°C ~ 100°C (TJ) |

| Paket/fodral | 2577-BBGA, FCBGA |

| Leverantörsenhetspaket | 2577-FCBGA (52,5×52,5) |

| Basproduktnummer | XCVU13 |

Säkerhetsutrustning fortsätter att utvecklas

Nästa generation av nätverkssäkerhetsimplementeringar fortsätter att utvecklas och genomgår ett arkitektoniskt skifte från backup till inline-implementeringar.Med starten av 5G-distributioner och den exponentiella ökningen av antalet anslutna enheter finns det ett akut behov för organisationer att se över och ändra arkitekturen som används för säkerhetsimplementeringar.5G-genomströmnings- och latenskrav förändrar accessnätverk, samtidigt som de kräver ytterligare säkerhet.Denna utveckling driver följande förändringar i nätverkssäkerhet.

1. högre L2 (MACSec) och L3 säkerhetsgenomströmningar.

2. behovet av policybaserad analys vid kant-/tillträdessidan

3. applikationsbaserad säkerhet som kräver högre genomströmning och anslutning.

4. Användningen av AI och maskininlärning för prediktiv analys och identifiering av skadlig programvara

5. implementering av nya kryptografiska algoritmer som driver utvecklingen av postkvantkryptografi (QPC).

Tillsammans med ovanstående krav antas i allt högre grad nätverkstekniker som SD-WAN och 5G-UPF, vilket kräver implementering av nätverksdelning, fler VPN-kanaler och djupare paketklassificering.I den nuvarande generationen av nätverkssäkerhetsimplementeringar hanteras de flesta applikationssäkerheter med programvara som körs på CPU:n.Medan CPU-prestandan har ökat vad gäller antalet kärnor och processorkraft, kan de ökande genomströmningskraven fortfarande inte lösas med en ren mjukvaruimplementering.

Policybaserade applikationssäkerhetskrav förändras ständigt, så de flesta tillgängliga standardlösningar kan bara hantera en fast uppsättning trafikhuvuden och krypteringsprotokoll.På grund av dessa begränsningar för mjukvara och fasta ASIC-baserade implementeringar ger programmerbar och flexibel hårdvara den perfekta lösningen för att implementera policybaserad applikationssäkerhet och löser latensutmaningarna för andra programmerbara NPU-baserade arkitekturer.

Den flexibla SoC har ett helt härdat nätverksgränssnitt, kryptografisk IP och programmerbar logik och minne för att implementera miljontals policyregler genom stateful applikationsbehandling som TLS och sökmotorer för reguljära uttryck.

Adaptiva enheter är det perfekta valet

Att använda Xilinx-enheter i nästa generations säkerhetsenheter tar inte bara upp problem med genomströmning och latens, utan andra fördelar inkluderar att möjliggöra nya teknologier som maskininlärningsmodeller, Secure Access Service Edge (SASE) och postkvantkryptering.

Xilinx-enheter tillhandahåller den idealiska plattformen för hårdvaruacceleration för dessa tekniker, eftersom prestandakrav inte kan uppfyllas med implementeringar endast för programvara.Xilinx utvecklar och uppgraderar kontinuerligt IP, verktyg, mjukvara och referensdesigner för befintliga och nästa generations nätverkssäkerhetslösningar.

Dessutom erbjuder Xilinx-enheter branschledande minnesarkitekturer med flödesklassificering soft search IP, vilket gör dem till det bästa valet för nätverkssäkerhet och brandväggstillämpningar.

Använder FPGA som trafikprocessorer för nätverkssäkerhet

Trafik till och från säkerhetsenheter (brandväggar) krypteras på flera nivåer, och L2-kryptering/dekryptering (MACSec) bearbetas vid länkskiktets (L2) nätverksnoder (switchar och routrar).Bearbetning bortom L2 (MAC-lagret) inkluderar vanligtvis djupare analys, L3-tunneldekryptering (IPSec) och krypterad SSL-trafik med TCP/UDP-trafik.Paketbehandling involverar analys och klassificering av inkommande paket och bearbetning av stora trafikvolymer (1-20M) med hög genomströmning (25-400Gb/s).

På grund av det stora antalet beräkningsresurser (kärnor) som krävs kan NPU:er användas för relativt snabbare paketbearbetning, men låg latens, högpresterande skalbar trafikbearbetning är inte möjlig eftersom trafik bearbetas med MIPS/RISC-kärnor och schemaläggning av sådana kärnor baserat på deras tillgänglighet är svårt.Användningen av FPGA-baserade säkerhetsanordningar kan effektivt eliminera dessa begränsningar hos CPU- och NPU-baserade arkitekturer.

.png)